Exchange Online 메일 송수신 용량을 변경하는 방법에 대해서 안내해드립니다.

※ 참고사항

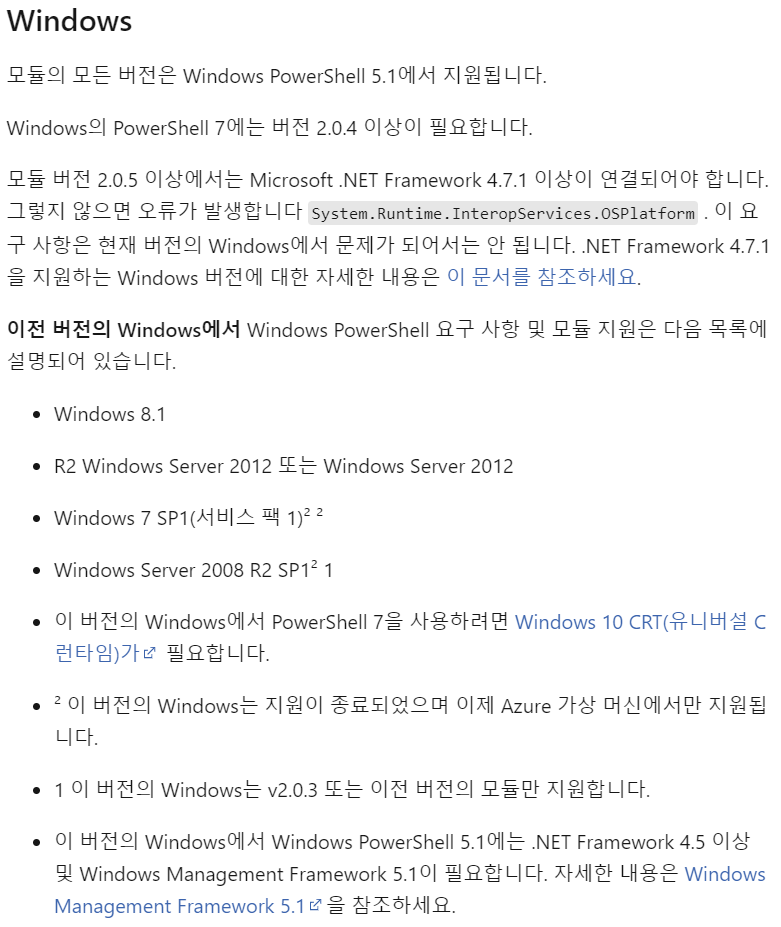

Exchange Online PowerShell 연결 방법은 아래 링크를 참고하시기 바랍니다.

Exchange Online PowerShell 설치 방법 :: 다비드의 일상생활 (tistory.com)

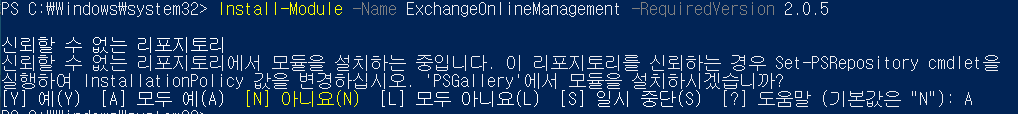

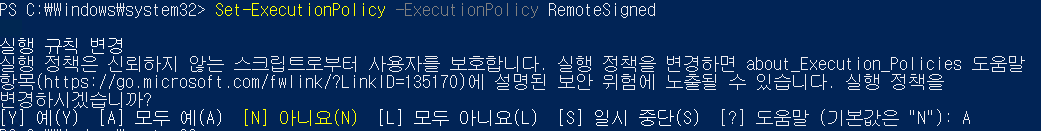

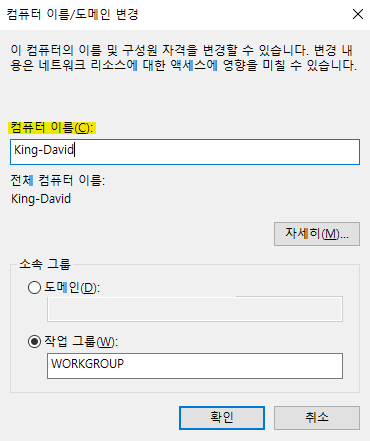

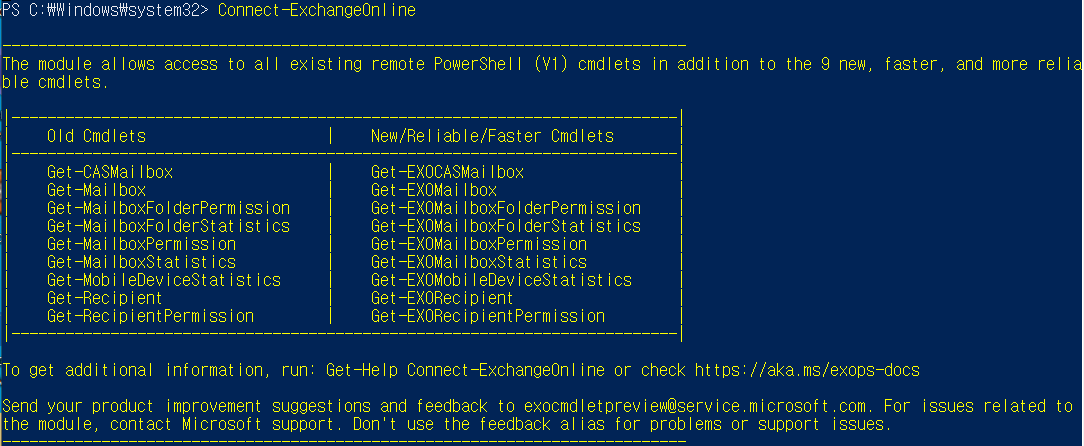

1. PowerShell 실행 후 Connect-ExchangeOnline을 입력합니다.

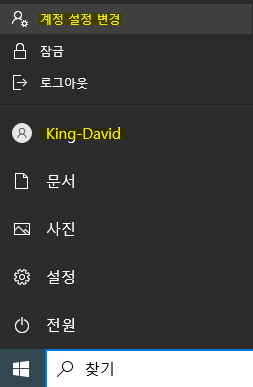

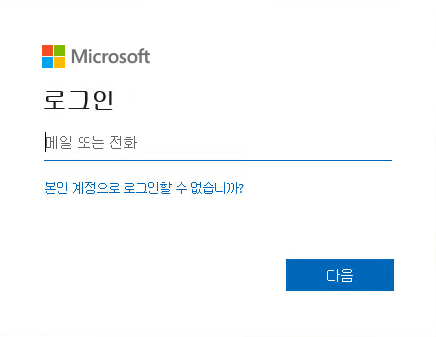

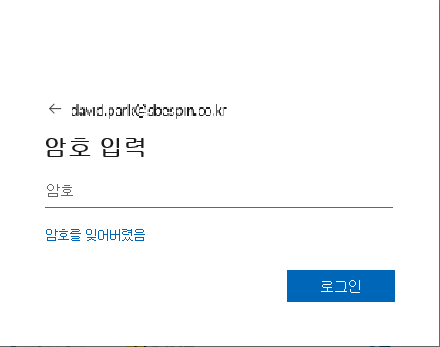

2. 관리자 권한이 있는 계정 ID/PW를 입력합니다.

3. 기존 사서함이 있는 전체 사용자에 대한 설정을 변경하고자 하는 경우 아래의 명령어를 통해 진행합니다.

명령어: Get-Mailbox | Set-Mailbox -MaxSendSize 35MB -MaxReceiveSize 35MB

-. MaxSendSize (최대 메일을 보낼 용량)

-. MaxReceiveSize (최대 메일을 받을 용량)

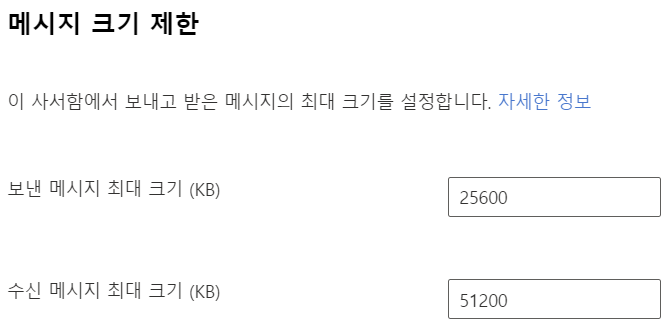

[기존 메시지 크기]

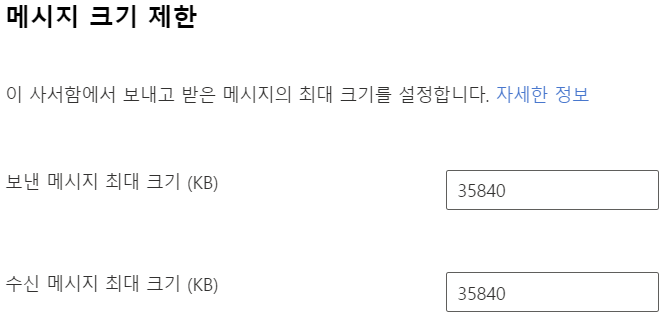

송수신 용량을 35MB로 적용하는 명령어를 입력합니다.

[변경된 메시지 크기]

추가적으로 특정 사용자만 변경을 원하는 경우 아래의 명령어를 사용하시기 바랍니다.

명령어: Set-Mailbox -Identity "메일주소" -MaxSendSize 35MB -MaxReceiveSize 35MB

4. 신규 사용자 생성시 메일 사서함 송수신 크기를 고정하고자 할 경우 아래 명령어를 사용합니다.

명령어:Get-MailboxPlan | Set-MailboxPlan -MaxSendSize 35MB -MaxReceiveSize 35MB

#신규 계정 생성시 Default 값으로 송 수신 크기가 35MB로 설정됩니다.

'Microsoft 365 > Exchange Online' 카테고리의 다른 글

| Exchange Online 회의실 Room 생성 방법 (0) | 2023.07.27 |

|---|---|

| Exchange Online 사용자 일정 공유 방법 (PowerShell) (0) | 2023.07.14 |

| Exchange Online PowerShell 설치 방법 (0) | 2023.07.14 |